機器人正在贏得人類與非人類身份的拔河比賽

最近人跟機器身份那條線,好像越來越模糊。現在很多組織裡,非人類的身份——有時候大家直接叫它們NHI——其實已經變得很普遍了。怎麼說呢?這背後大概是因為企業投入AI的力道明顯加大,然後自動化流程這件事,也就順勢發展起來,不只在IT領域,連開發、基礎架構管理都跑出好多自動化操作。

你如果問安全業界,他們對NHI的定義通常會比較細,比如CrowdStrike就提過,這種「數位身分」多半不是給人用,而是專門給應用程式、服務或裝置設計,所以主要目的還是讓各種機器彼此之間能自動協作。有些時候,你會看到他們在雲端服務串接時派上用場;有時又是在DevOps流程裡跑腳本、安排工作流;偶爾也有人拿來控管成千上萬個IoT裝置。

不過講到這裡,有些報告好像提到,目前組織對NHI的依賴程度確實慢慢拉高。有一份資料印象中估算過,現在非人類身分跟真人相比,大概已經達到數十倍差距,甚至可能更多——反正就是遠遠超過人手的量。當然,這些數據難免有點浮動,但整體趨勢看起來,大致就是往這方向走。

你如果問安全業界,他們對NHI的定義通常會比較細,比如CrowdStrike就提過,這種「數位身分」多半不是給人用,而是專門給應用程式、服務或裝置設計,所以主要目的還是讓各種機器彼此之間能自動協作。有些時候,你會看到他們在雲端服務串接時派上用場;有時又是在DevOps流程裡跑腳本、安排工作流;偶爾也有人拿來控管成千上萬個IoT裝置。

不過講到這裡,有些報告好像提到,目前組織對NHI的依賴程度確實慢慢拉高。有一份資料印象中估算過,現在非人類身分跟真人相比,大概已經達到數十倍差距,甚至可能更多——反正就是遠遠超過人手的量。當然,這些數據難免有點浮動,但整體趨勢看起來,大致就是往這方向走。

當非人類身份成為資安漏洞的溫床

說到這些跟AI、自動化熱潮有關的討論,最近非人類身份(NHI)變得特別引人注意,資安圈子也開始有不少疑慮。畢竟這類東西一下子多到很難想像,而且它們能接觸到的系統、資料,有時候甚至比某些員工還敏感。根據CrowdStrike的調查,NHI讓攻擊面變得更大,每個服務帳號、API憑證或是機器身分似乎都成了駭客可能鎖定的對象。

有篇在2024年秋天左右由Enterprise Strategy Group和AppViewX聯合發表的報告,大致上提到一個現象:其實,NHI數量遠超過一般人想像,差不多是人類帳號的數十倍。不過裡頭也說,有將近五分之一左右的NHI,好像防護狀況並不是很理想。奇怪的是,大概三分之二受訪企業都提過自己曾經因為NHI被入侵或者出事——而且,不少公司回憶起來,也快有一半碰過跟非人帳號相關的資安事件。

講白了,這種情形下,不管你本來是不是做資安的,都很難忽略這些「看不到的人」帶來的新麻煩。有時候大家還會搞不清楚,到底是什麼東西出了漏洞,只知道事情好像常常發生。

有篇在2024年秋天左右由Enterprise Strategy Group和AppViewX聯合發表的報告,大致上提到一個現象:其實,NHI數量遠超過一般人想像,差不多是人類帳號的數十倍。不過裡頭也說,有將近五分之一左右的NHI,好像防護狀況並不是很理想。奇怪的是,大概三分之二受訪企業都提過自己曾經因為NHI被入侵或者出事——而且,不少公司回憶起來,也快有一半碰過跟非人帳號相關的資安事件。

講白了,這種情形下,不管你本來是不是做資安的,都很難忽略這些「看不到的人」帶來的新麻煩。有時候大家還會搞不清楚,到底是什麼東西出了漏洞,只知道事情好像常常發生。

Comparison Table:

| 結論主題 | 主要觀點 | 建議措施 | 相關挑戰 | 未來趨勢 |

|---|---|---|---|---|

| 安全與權限管理 | 重心應放在權限本身,了解誰、什麼情況在申請權限。 | 定期檢查和調整權限,確保不過度授予。 | 每家公司適用的方法不同,實施可能繁瑣。 | 強調身份作為管理核心的必要性。 |

| 非人類身份(NHI) | NHI的使用越來越普遍,需注意其權限過度授予問題。 | 設計合理的密鑰管理策略及輪替規則。 | 跟蹤和監控NHI行為困難,需要新的工具支持。 | 隨著自動化程度提高,將會有更多NHI出現。 |

| 風險管理與合規性 | 企業需要結合技術與商務理解,以應對變化的標準和要求。 | 提升團隊對商業目標及帳號管理細節的掌握能力。 | 合規壓力常常比技術挑戰更棘手,需要持續關注最新法規動態。 | 市場對具備混合型技能的人才需求將增長。 |

| 跨領域合作的重要性 | 資安思維需融入整體營運策略,而非獨立運作。 | 促進各部門間的協作,共同面對資安挑戰。 | 內部標準及風險評估方法仍存在模糊地帶,有待釐清 。 | |

| 未來人才需求趨勢 | 混合型技能人才受重視,包括資安、法規遵循等多方面能力. | 加強員工培訓以符合新興需求. | 如何找到平衡點仍然是當前最大的挑戰之一. |

為什麼企業每年平均遭遇2.7起非人類身份相關事件

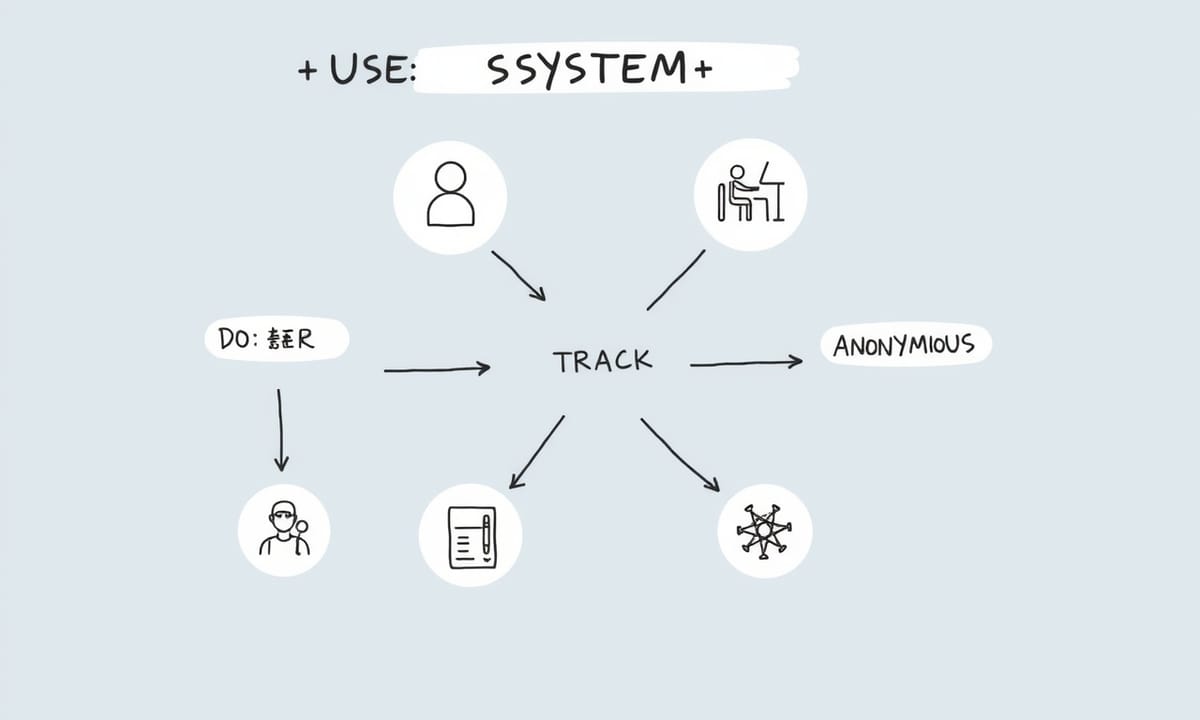

有份報告說,大型企業這一年下來,平均碰到的事故大概就是兩三次左右——當然,有時候多一點、有時候少一點。NHIs這種東西,其實對企業規模化還蠻重要的,像自動化、各種整合甚至基礎建設都離不開它們,不過這裡面也埋了一些風險。Apono那邊的共同創辦人Rom Carmel之前跟Dice聊過,他大致意思是:跟人類員工不同,這些非人類帳號(有時有人叫它NHI,有時別稱)根本不會經歷什麼入職、調動或離職那些流程。所以控管起來,可能得另想辦法才行吧。有些細節大家記憶上會有出入,可總之,這塊好像正慢慢變成很多公司需要多加留意的一環。

資安團隊該如何應對這個百倍於人類的隱形威脅

很多時候,這些帳號其實沒什麼人在意,好像也很少有人專門看它們在做什麼。久而久之,權限就慢慢累積,誰都忘了原本是給誰的,到最後反而變成黑客有興趣的目標。根據一份由某研究機構和AppViewX做的調查,大約七八成受訪公司打算接下來要多花點資源在這種非人類身分(NHI)上面,所以如果剛好有相關技能的人,應該會比較容易找到新工作。不過說到底,要讓NHI安全還挺複雜的。現在雲端裡那些自動化身分數量,其實早就超過真人,攻擊者發現這些地方的保護比較鬆散,也就特別容易下手。

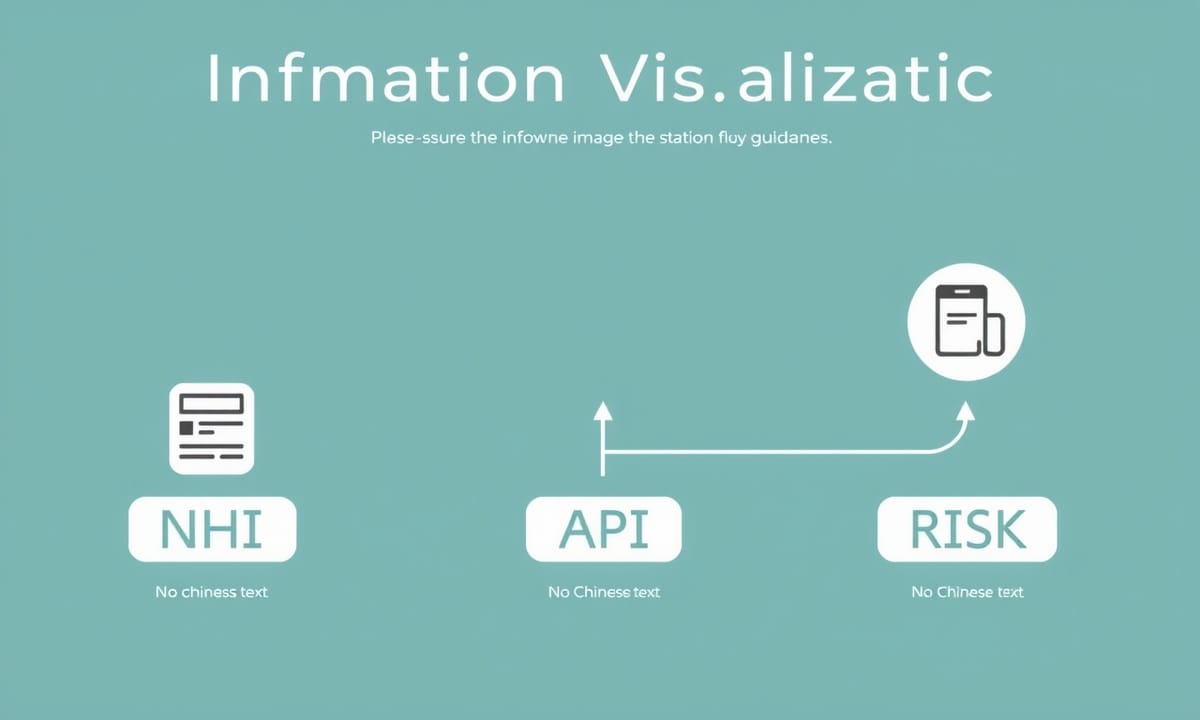

對於資訊安全團隊來說,很難再只靠傳統那種只防人的方法了。有個叫Eric Schwake的人(他好像是Salt Security某部門負責策略的),講到現在情況,其實需要大家開始關心API相關弱點,而且像RAG(檢索式增強生成系統)那樣的新架構,也愈來愈多被用來讓大型語言模型回應更貼近需求。不過細節嘛,有時候連業界也未必說得完全清楚,只能邊學邊試著把每個互動點顧好。有時想一想,資訊安全這行,好像總是在追著新問題跑,永遠不會真的結束。

對於資訊安全團隊來說,很難再只靠傳統那種只防人的方法了。有個叫Eric Schwake的人(他好像是Salt Security某部門負責策略的),講到現在情況,其實需要大家開始關心API相關弱點,而且像RAG(檢索式增強生成系統)那樣的新架構,也愈來愈多被用來讓大型語言模型回應更貼近需求。不過細節嘛,有時候連業界也未必說得完全清楚,只能邊學邊試著把每個互動點顧好。有時想一想,資訊安全這行,好像總是在追著新問題跑,永遠不會真的結束。

API安全治理為何成為最急迫的技能缺口

有些情況下,大家常會忽略這種API的權限管理,導致出現一個還蠻明顯的技術斷層。Schwake在跟Dice討論時,大概是提到現在不少非人類身份(像自動化程式那類)用API時,如果沒有持續監看、沒有落實最小權限原則,可能真的會有風險。他還補充說,有關API安全設計、怎麼讓這些機器帳號認證跟授權比較穩妥之類的訓練,好像一直都被低估了,而且現在市面上也不是每個平台都能夠提供完整可見性或即時防護。其實,這樣一來對於核心API本身的身份與存取管理,也等於無形中變得更複雜。

順帶一提,Carmel後來又加了一句話,他覺得目前資安部門在處理人類和非人類這兩種身份時,不太應該再各自分開看待——畢竟兩邊遇到的風險,其實好像差不了多少。只是這觀點嘛,也許要過段時間才會慢慢被接受吧。

順帶一提,Carmel後來又加了一句話,他覺得目前資安部門在處理人類和非人類這兩種身份時,不太應該再各自分開看待——畢竟兩邊遇到的風險,其實好像差不了多少。只是這觀點嘛,也許要過段時間才會慢慢被接受吧。

打破人機界限的資安新思維正在崛起

要說現在這種環境,安全這件事,感覺不能再只靠以前那一套。Carmel的看法好像也跟這差不多——他提到,要把重心放在權限本身上,先搞清楚到底是誰或是哪個機器想進來、什麼狀況下申請權限、圖的是什麼。他的意思大概不是說要把所有東西全都鎖死,反而是想怎樣能讓事情跑得比較快,但又別掉以輕心。感覺如果沒辦法兼顧速度跟安全,很容易就落後。

有些人認為,把不同地方的資料彙整起來,然後平常就給很有限的權限,好像比較穩妥。另外,也有人在討論,有沒有辦法隨時都檢查誰有權限進來。不過這些做法,不一定適合每種企業,有些公司可能會覺得太麻煩。

其實談到身分和存取控制,那些專門負責資安的人,未來可能越來越需要懂得怎麼把「身分」當成整個管理核心,不管你面對的是人還是自動化系統。Vijay Dilwale,大約在黑鴨子那邊做顧問,他倒是提醒過,新型態身份(好像現在常叫NHI)越用越多,就得有人補足相關技能。但哪些人適合去學、什麼時候該加強培訓,好像目前還沒個定數。

整體來說,大夥兒都是圍繞著風險管理打轉,只是在執行細節上,每家公司走法都不大一樣。有時候討論著討論著,就扯到其他話題去了——畢竟資訊安全這圈子變化速度挺快,要完全跟上,也不是那麼輕鬆啦。

有些人認為,把不同地方的資料彙整起來,然後平常就給很有限的權限,好像比較穩妥。另外,也有人在討論,有沒有辦法隨時都檢查誰有權限進來。不過這些做法,不一定適合每種企業,有些公司可能會覺得太麻煩。

其實談到身分和存取控制,那些專門負責資安的人,未來可能越來越需要懂得怎麼把「身分」當成整個管理核心,不管你面對的是人還是自動化系統。Vijay Dilwale,大約在黑鴨子那邊做顧問,他倒是提醒過,新型態身份(好像現在常叫NHI)越用越多,就得有人補足相關技能。但哪些人適合去學、什麼時候該加強培訓,好像目前還沒個定數。

整體來說,大夥兒都是圍繞著風險管理打轉,只是在執行細節上,每家公司走法都不大一樣。有時候討論著討論著,就扯到其他話題去了——畢竟資訊安全這圈子變化速度挺快,要完全跟上,也不是那麼輕鬆啦。

掌握這些關鍵技能才能保護好你的機器員工

有些時候,安全團隊突然就得轉換思維,像最近一陣子大家都在討論雲原生這回事。其實說起來,也不是什麼新鮮事,不過感覺現在越來越多公司面臨著那種服務帳號、工作負載身分到處冒出來的狀況。大概每隔一段時間,就會有人發現這些非人類身分(NHI)權限好像給太多了,有時甚至超乎預期。Kubernetes、伺服器無關架構這類東西,帳號產生速度比想像還快,一下子就堆了一堆,而且往往沒怎麼限制權限。

至於密鑰管理啊,以前偶爾被忽略掉,現在也逐漸變成常態要緊張的事——畢竟NHI超級依賴各種token、API金鑰之類的憑證。如果沒有設計合理的輪替規則或是範圍劃分,再加上監控沒跟上,很容易就出現漏洞。其實,有人提過,大約有三成左右的攻擊事件,好像跟這些細節疏忽脫不了關係。

另外,AI相關的新工具也慢慢帶來一些不確定性,例如LLM或者RAG系統。不是說只要管好AI代理本身就夠了,更棘手的是怎麼把操作記錄追溯回真正啟動行為的人。有聽過業界某些做法,就是嘗試去建立一個歸屬追蹤層,不過目前看起來效果可能因場景而異。如果安全團隊希望掌握住整體活動紀錄或審核能力,那這部分恐怕還得繼續摸索才行。

總之,從技術升級到日常流程,幾乎每個細節都牽涉到安全性的拉扯,但哪一步該優先,其實也不太容易說死。有時候剛學會一招,又得趕緊開始煩惱下一件事情了。

至於密鑰管理啊,以前偶爾被忽略掉,現在也逐漸變成常態要緊張的事——畢竟NHI超級依賴各種token、API金鑰之類的憑證。如果沒有設計合理的輪替規則或是範圍劃分,再加上監控沒跟上,很容易就出現漏洞。其實,有人提過,大約有三成左右的攻擊事件,好像跟這些細節疏忽脫不了關係。

另外,AI相關的新工具也慢慢帶來一些不確定性,例如LLM或者RAG系統。不是說只要管好AI代理本身就夠了,更棘手的是怎麼把操作記錄追溯回真正啟動行為的人。有聽過業界某些做法,就是嘗試去建立一個歸屬追蹤層,不過目前看起來效果可能因場景而異。如果安全團隊希望掌握住整體活動紀錄或審核能力,那這部分恐怕還得繼續摸索才行。

總之,從技術升級到日常流程,幾乎每個細節都牽涉到安全性的拉扯,但哪一步該優先,其實也不太容易說死。有時候剛學會一招,又得趕緊開始煩惱下一件事情了。

從Kubernetes到AI系統都需要的身份管控策略

每次資料取得、提問或是動作,其實都應該能夠追溯到某個人或明確的系統流程,而不是全部混在「某個代理」這種模糊身份底下。監控這件事,好像一直沒跟上變化,很多傳統工具對新型態的自動化行為(像那種NHI機器互動)經常抓不到重點。有時候,你會發現我們其實很難看清楚那些機器到底碰了哪些東西、頻率怎樣,還有它們的行為是不是偏離過去習慣。大概有專家就提到過,「如果能把存取權限做到彈性調整,又能和身分緊密連結,再搭配比較細膩的追蹤與監測,也許才有可能讓安全管控更貼近需求。」聽說現在要達成這些目標,資安團隊還得和開發、工程,甚至AI跟機器學習的人一起合作,不然很難從頭開始建立出那種可信又不拖慢開發效率的防線。其實哪天會不會突然冒出什麼新的做法,也還說不定。

金融業者現在就該關注PCI DSS 4.0指南的原因

其實現在有些做資安的人,偶爾會去翻閱那種跟金融產業比較相關的規範,好像PCI DSS 4.0這種,內容有提過關於高權限帳號的管理,不只是一般使用者連系統、應用程式那些也都算進去了。有些人說,像Oasis Security的Danny Brickman,他覺得如果在銀行或者金融機構待過,大概會發現現在非人工身份帳號越來越多,有時候這種增長速度比想像中快不少。也有人擔心,如果沒有把這件事情好好處理,可能不小心出現安全漏洞或是一些合規上的麻煩罰款什麼的——這類情況以前不是沒聽說過。

感覺上企業要強化資安,其實也不完全只是技術層面的事啦。Brickman倒是提醒過,現在行內似乎越來越看重一種結合商務和技術理解的專業能力。畢竟,有些標準或要求常常變動,一下子就需要調整策略;而且合規壓力有時候比技術本身還難纏。所以講到怎麼補足短板,有人建議先從提升對商業運作目標和各種帳號管理細節的掌握開始,比單純拼技術還實際點。

感覺上企業要強化資安,其實也不完全只是技術層面的事啦。Brickman倒是提醒過,現在行內似乎越來越看重一種結合商務和技術理解的專業能力。畢竟,有些標準或要求常常變動,一下子就需要調整策略;而且合規壓力有時候比技術本身還難纏。所以講到怎麼補足短板,有人建議先從提升對商業運作目標和各種帳號管理細節的掌握開始,比單純拼技術還實際點。

未來最搶手的資安人才需要具備什麼特質

威脅局勢這幾年變得複雜了不少,企業好像越來越傾向找那種結合了資安技術底子,同時又摸得懂風險管理和法規遵循的人。Brickman在接受Dice訪談的時候提到過,有這種混合型技能的人才,看起來會慢慢變得更受重視。其實這也不難理解——光靠單一領域專長可能沒辦法應付現在多層面的挑戰。比方說,以往資安部門常被獨立運作,但現在組織大多希望資訊安全能跟整體營運策略拉在一起,而不是各自為政。

怎麼說呢?他們想要的是資安思維可以滲入公司其他決策裡,不只是單純防禦或災害回應那麼簡單。這個轉變有點像是,從以前分工很細的方式,逐步往跨領域協作靠攏吧。不過詳細落實起來,大概還有些模糊地帶,例如哪些標準算是合規、哪種風險評估最貼近企業現況,有時候連內部都會討論半天。

總之,最近幾年類似趨勢陸續浮現,好像有將近一半的大型組織已經開始調整徵才條件,把「能同時處理資安和法規」當成加分項目。但每家公司的看法也未必完全一樣,也許還會因產業而有所不同。有些人認為這種改變或許能讓企業策略跟資訊保護走得更一致,只是具體效果如何,還需要再觀察下去。

怎麼說呢?他們想要的是資安思維可以滲入公司其他決策裡,不只是單純防禦或災害回應那麼簡單。這個轉變有點像是,從以前分工很細的方式,逐步往跨領域協作靠攏吧。不過詳細落實起來,大概還有些模糊地帶,例如哪些標準算是合規、哪種風險評估最貼近企業現況,有時候連內部都會討論半天。

總之,最近幾年類似趨勢陸續浮現,好像有將近一半的大型組織已經開始調整徵才條件,把「能同時處理資安和法規」當成加分項目。但每家公司的看法也未必完全一樣,也許還會因產業而有所不同。有些人認為這種改變或許能讓企業策略跟資訊保護走得更一致,只是具體效果如何,還需要再觀察下去。