摘要

當AI變成駭客的瑞士刀,我們的安全防線還扛得住嗎?這篇想聊聊最近讓人睡不好的新威脅——從NCSC警告的VRED技術到那些被忽略的安全準則,你會發現數位世界的圍牆正在悄悄崩塌... 歸納要點:

- 最近NCSC提到的VRED技術讓駭客更容易用AI找漏洞,以前可能要花幾週發現的弱點,現在可能縮短到幾天——我自己看過案例是某個電廠系統更新才兩天就被攻破,真的毛骨悚然

- 那些搶著上線的開發團隊要注意了!安全準則不是裝飾品,像歐洲採用的AI網路安全行為準則就明定要保護模型和供應鏈,但業界普遍還在適應期...前陣子幫客戶檢查就發現他們API金鑰居然明文存檔

- 基礎建設風險飆升不是開玩笑的,AI讓攻擊面變大就像突然多出十幾個後門。記得去年某國輸油管被勒索嗎?現在加上AI助攻,這類攻擊可能會更頻繁

這個月稍早,英國國家網路安全中心好像辦了CYBERUK,那算是英國政府在資安領域比較大型的活動。然後在大約五月初,他們發了一份叫做「AI對網路威脅影響」的報告,說是看到將來兩三年間會有什麼變化。同時,科學創新和科技部也公佈了一份軟體安全實務守則,但那只是自願性質,也不確定大家會不會真的照做。

最近美英貿易協議剛公布,有些人就開始談起什麼數據夥伴關係、數位橋樑這種字眼,好像未來跨大西洋的科技交流又要更密切。回到那份報告,其實他們語氣還挺嚴肅的,提到用AI輔助攻擊的人可能越來越多,而能跟得上這股浪潮的企業應該只有一部分,大概有七成公司會跟不上腳步。其實這個差距拉開之後,整個英國面臨的網路風險恐怕只會高不會低。

他們估計現在那些搞攻擊的人幾乎都已經把AI用進去,不管是情報蒐集、寫惡意程式碼還是搞社交工程,都靠AI讓效率提升不少。有些比較厲害的組織甚至自己訓練模型,不過其他小團體也不是沒機會,他們可能直接用市面上的現成工具或者找得到開源資源。至於防禦方能不能全面取得先進AI來保護自己,報告裡倒覺得希望渺茫,也許只有極少數人能碰得到頂尖技術吧。不過話說回來,有些駭客工具好像也提供服務模式,所以情況也很難說得準確。

最近美英貿易協議剛公布,有些人就開始談起什麼數據夥伴關係、數位橋樑這種字眼,好像未來跨大西洋的科技交流又要更密切。回到那份報告,其實他們語氣還挺嚴肅的,提到用AI輔助攻擊的人可能越來越多,而能跟得上這股浪潮的企業應該只有一部分,大概有七成公司會跟不上腳步。其實這個差距拉開之後,整個英國面臨的網路風險恐怕只會高不會低。

他們估計現在那些搞攻擊的人幾乎都已經把AI用進去,不管是情報蒐集、寫惡意程式碼還是搞社交工程,都靠AI讓效率提升不少。有些比較厲害的組織甚至自己訓練模型,不過其他小團體也不是沒機會,他們可能直接用市面上的現成工具或者找得到開源資源。至於防禦方能不能全面取得先進AI來保護自己,報告裡倒覺得希望渺茫,也許只有極少數人能碰得到頂尖技術吧。不過話說回來,有些駭客工具好像也提供服務模式,所以情況也很難說得準確。

最近NCSC提到那個什麼AI輔助找漏洞、開發攻擊手法(他們好像叫VRED吧),這件事被認為是現階段比較嚴重的變化,因為駭客要進入系統,靠AI找到程式或設定的小破綻,好像比以前還要容易。而且有些人說本來新漏洞被公開後,很快就會有人利用,現在可能變得更短。其實用AI系統的人也不太能掉以輕心,畢竟整體可以攻擊的地方多了起來,尤其是那些國家級基礎建設之類的——總覺得風險大很多。

然後報告裡面有提醒,有些做技術的人啊,他們可能太在意搶市佔先上線更新,就把安全性放一邊。這種情況下,那些自願性的安全守則(應該是最近才出來不久)就特別重要。NCSC的立場很明顯,就是各行各業都要把資訊安全策略拉高優先順序,不然未來抗網路威脅會很吃力。

他們新聞稿還特地提了一下那個AI網路安全行為準則,是今年初才發表,大概過了幾個月,在五月被歐洲那邊某個標準機構正式採用成全球標準。我記得主要內容是在定義一些最基本大家都該做到的措施,包括怎麼保護AI模型啦、資料管理啦,以及操作這些AI系統相關的人員,例如開發商、資料維護者或營運方,都需要想辦法降低整條供應鏈上的資安風險。感覺就是希望大家不要光顧著創新,把防禦忘了。

然後報告裡面有提醒,有些做技術的人啊,他們可能太在意搶市佔先上線更新,就把安全性放一邊。這種情況下,那些自願性的安全守則(應該是最近才出來不久)就特別重要。NCSC的立場很明顯,就是各行各業都要把資訊安全策略拉高優先順序,不然未來抗網路威脅會很吃力。

他們新聞稿還特地提了一下那個AI網路安全行為準則,是今年初才發表,大概過了幾個月,在五月被歐洲那邊某個標準機構正式採用成全球標準。我記得主要內容是在定義一些最基本大家都該做到的措施,包括怎麼保護AI模型啦、資料管理啦,以及操作這些AI系統相關的人員,例如開發商、資料維護者或營運方,都需要想辦法降低整條供應鏈上的資安風險。感覺就是希望大家不要光顧著創新,把防禦忘了。

觀點延伸比較:

| 主題 | 內容摘要 |

|---|---|

| 高級責任人角色 | 指派一名高級責任人以確保安全原則在組織內部的遵守,類似於舊有的設施安全審查。 |

| 治理要求與風險管理 | 強調風險導向處理安全問題,建立分層防護措施,包括軟體碼審查和物理門禁控制。 |

| 自評表格與認證制度 | 政府提供自評工具幫助企業檢查合規性,有意推動認證制度以保障客戶信心。 |

| 開發過程中的安全性 | 需依據成熟的安全開發框架進行,重視外來元件及三方套件的潛在風險。 |

| 建置環境與維護流程 | 確保建置環境不被未授權訪問並記錄變更,同時加強對漏洞的識別和通報機制。 |

這份AI準則,列出差不多十來條原則,涵蓋了從設計、開發、上線到退場等各階段的安全性考量,也有個額外的實作指引。雖說是自願性的,但這已經看得出來英國監管單位對AI網路安全真的滿在意,畢竟AI帶來的風險和普通軟體開發還是不太一樣。這個守則主要想提升軟體的安全性跟韌性吧,大致和前陣子那套自願型AI規範(就是上面講過那個)算是一脈相承。

說起來,NCSC牽頭,聯合了一些學界產業專家共同參與編寫。有部分內容也吸收了民眾在最近一季內提供的意見,好像還特別強調那些聲音是今年初夏左右收到的。加拿大那邊,加國網安中心也一起蓋了章。

如果把焦點拉回正題,其實這套規範最終還是希望能協助軟體廠商和用戶,把遭遇供應鏈攻擊的可能降到很低。因為像這類事件,多半就是因為開發維運時一些本可避免的小漏洞沒處理好,加上組織間跟軟體供應商溝通又容易斷線,就更糟了。不過,有沒有完全杜絕?倒也不好說啦。

說起來,NCSC牽頭,聯合了一些學界產業專家共同參與編寫。有部分內容也吸收了民眾在最近一季內提供的意見,好像還特別強調那些聲音是今年初夏左右收到的。加拿大那邊,加國網安中心也一起蓋了章。

如果把焦點拉回正題,其實這套規範最終還是希望能協助軟體廠商和用戶,把遭遇供應鏈攻擊的可能降到很低。因為像這類事件,多半就是因為開發維運時一些本可避免的小漏洞沒處理好,加上組織間跟軟體供應商溝通又容易斷線,就更糟了。不過,有沒有完全杜絕?倒也不好說啦。

這份代碼,其實是分成大約四大主題,原則加起來也有十來條吧,主要說的是軟體業者該怎麼做才能讓市場上最基本的韌性和安全都能被照顧到。要說適用對象嘛,好像不只一種,有寫程式的、有賣軟體的,還有那些只是轉手賣的人,不過他們好像就只需要注意中間那幾條。再往下細分,專門開發軟體的公司,好像得負責頭幾點,偶爾還要看情況多注意一兩個,而那種維護開放原始碼的團隊,被涵蓋進去但好像不是最主要焦點。

不過這些規範講穿了其實就是給企業端用的,各種軟體,不管你是自己裝在機房、還是直接用線上的服務,都算數。比較特別的是,好像最常見、也是大家在意最多的大概還是那些商業授權型的產品啦。在商務合作那塊,看起來更容易碰到這類規則。

總之嘛,沒有強調每個細節都得做到極致,但就算組織規模小,也應該可以處理個七八成。有時候數字記不得很精確,大致意思是:無論誰,只要參與到軟體開發或流通,多多少少都會被波及到。不一定非得照本宣科,但底線似乎已經畫出來了。

不過這些規範講穿了其實就是給企業端用的,各種軟體,不管你是自己裝在機房、還是直接用線上的服務,都算數。比較特別的是,好像最常見、也是大家在意最多的大概還是那些商業授權型的產品啦。在商務合作那塊,看起來更容易碰到這類規則。

總之嘛,沒有強調每個細節都得做到極致,但就算組織規模小,也應該可以處理個七八成。有時候數字記不得很精確,大致意思是:無論誰,只要參與到軟體開發或流通,多多少少都會被波及到。不一定非得照本宣科,但底線似乎已經畫出來了。

政府這一波數位轉型,還有那個AI的東西,動作其實挺快的。聽說供應給關鍵基礎設施、各種公部門的廠商,好像未來會更被要求合規吧?不太確定是不是每個人都留意到,尤其是那種正在搞很大數位改革的客戶,他們其實可能要好好評估一下,軟體供應商怎麼維持系統彈性跟安全性。記得這份守則主要是針對軟體公司裡面的高階主管,好像還有附加一些比較技術層面的操作建議,給那些真正需要去落實守則內容的工程或技術團隊參考。有些細節也許沒完全說明白,但大致上就是這樣。

有個說法是,應該在領導層裡指派一位「高級責任人」,來負責確保那些原則被相關組織遵守。其實像這種規範,好像也會用到在技術團隊、採購軟體的單位或其他專業角色裡。某些治理要求和原則,跟以前那套設施安全審查(就是以前叫List X,現在大概都稱FSR了)有點神似——比方說,他們都強調風險導向去處理安全問題,要搞分層的防護措施(不論是軟體碼要經過審查還是得分開建置環境,又或者物理門禁層層關卡),然後組織上頭也要有個能扛責的,比如網安長之類。

政府好像還做了份自評表格,可以讓企業自己檢查是不是符合規定,也能拿去給客戶看一下,算是一種保障。這份代碼基本上採用英國國家網路安全中心那些以原則為本的驗證手法,把它拆成幾條「驗證主張和原則」來看,每一條如果都做到,那供應商就算達標了。不過這些理想情況很少完全實現,但只要差不多就行。據說政府還打算根據這流程搞個認證制度,大概就是往合規方向走吧。

其實自評什麼,有時感覺也只是多一道流程,不過對於很多軟體商來講,好像也是必要手續。

政府好像還做了份自評表格,可以讓企業自己檢查是不是符合規定,也能拿去給客戶看一下,算是一種保障。這份代碼基本上採用英國國家網路安全中心那些以原則為本的驗證手法,把它拆成幾條「驗證主張和原則」來看,每一條如果都做到,那供應商就算達標了。不過這些理想情況很少完全實現,但只要差不多就行。據說政府還打算根據這流程搞個認證制度,大概就是往合規方向走吧。

其實自評什麼,有時感覺也只是多一道流程,不過對於很多軟體商來講,好像也是必要手續。

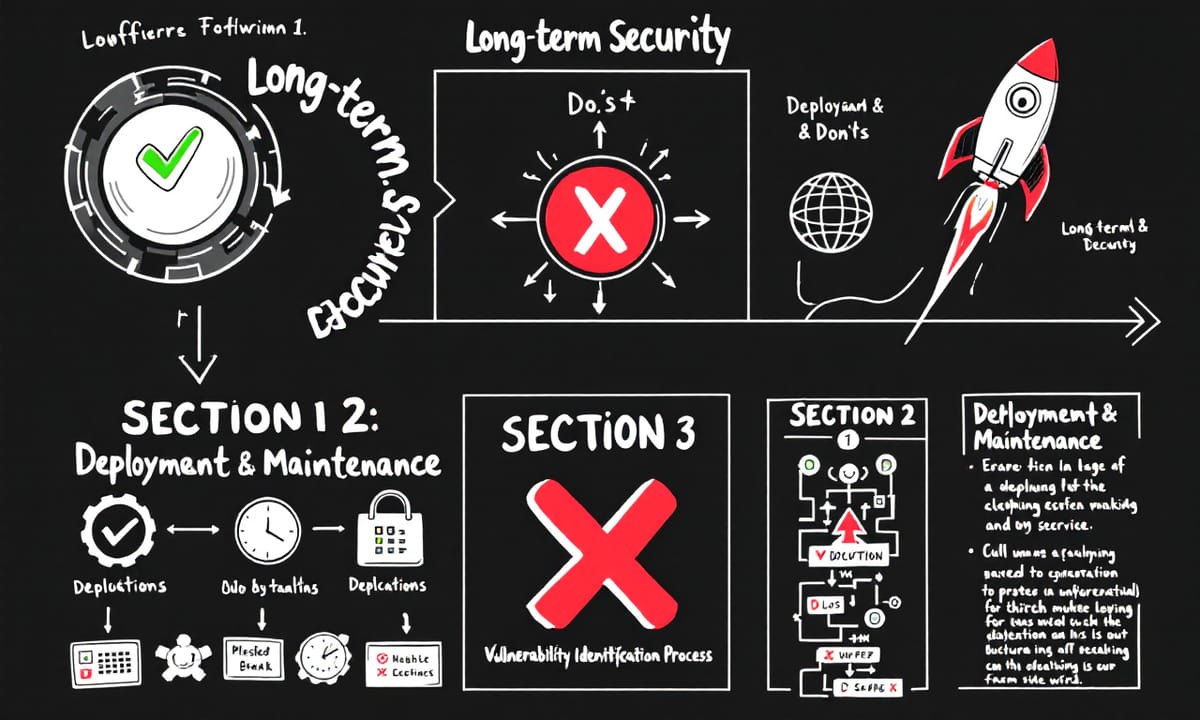

好像這個規範的第一個主題是在講怎麼讓軟體還有服務,交付出去的時候安全性夠高。內容裡頭提到要跟著某種已經很成熟的安全開發框架走,另外也強調得搞懂軟體到底是什麼構成,然後在開發過程中,對那種外來元件啊、三方套件什麼的,他們吃進來、持續維護時可能出現的風險,也不能忽略。說到這裡,其實我還記得有些專案甚至會在半途才發現原本沒預料到的漏洞,不過這真的不太容易避免。

第二部分主要關心的是建置環境嘛,就是那些寫程式或編譯用的地方。這邊他們想做的大概就是防止別人亂闖進去,畢竟一旦被入侵,軟體品質和完整性都可能出問題。有些原則像是保護那個建置環境不要被未經授權的人碰到、還有對於建置環境內部的一些變動要做好紀錄和控管。不過現實裡,好像也不是每一次都能完全做到滴水不漏,有時候臨時改動就忘了記下來,結果事後查起來挺麻煩——但大致方向應該就是往減少遭到破壞機率而努力吧。

第二部分主要關心的是建置環境嘛,就是那些寫程式或編譯用的地方。這邊他們想做的大概就是防止別人亂闖進去,畢竟一旦被入侵,軟體品質和完整性都可能出問題。有些原則像是保護那個建置環境不要被未經授權的人碰到、還有對於建置環境內部的一些變動要做好紀錄和控管。不過現實裡,好像也不是每一次都能完全做到滴水不漏,有時候臨時改動就忘了記下來,結果事後查起來挺麻煩——但大致方向應該就是往減少遭到破壞機率而努力吧。

有些人在說,軟體的安全性得維持好幾年,甚至更久。大部分人會覺得,這其實不容易。關於第三個主題,好像主要是強調部署跟維護時要注意資安,不只是寫好程式而已。有些原則,比如說,大約需要一套流程吧,用來找出哪些地方會出現漏洞——文件也不能少,畢竟誰都不想臨時抱佛腳。漏掉的話,可能哪天突然被爆出問題。再者,有些人建議,及時把安全更新、修補檔案、通知訊息發給用戶,這樣比較放心。

不過後面那個重點,也蠻重要的,就是和顧客溝通。有時候廠商會講清楚,他們到底能提供什麼樣子的維護或支援,但有時候講得不是很明白。資訊透明度,大概能幫助客戶處理風險或意外事件。如果發生了什麼大條的事情——像是會對許多組織產生影響那種——廠商理論上應該要讓大家知道。不過也聽說有些細節往往沒辦法馬上公布,有人覺得這樣做可能比較穩妥吧。

不過後面那個重點,也蠻重要的,就是和顧客溝通。有時候廠商會講清楚,他們到底能提供什麼樣子的維護或支援,但有時候講得不是很明白。資訊透明度,大概能幫助客戶處理風險或意外事件。如果發生了什麼大條的事情——像是會對許多組織產生影響那種——廠商理論上應該要讓大家知道。不過也聽說有些細節往往沒辦法馬上公布,有人覺得這樣做可能比較穩妥吧。

這個規範好像是由兩個單位弄出來的,其中一個聽說跟資安有關。雖然說是給大家參考,但實際上誰要不要照做,還真的沒硬性要求。公司如果有去遵循,大概也能拿這套東西來讓自己的客戶比較安心,畢竟產品感覺更穩妥。而且有些組織會把這類準則當成內部檢查用的工具,好像挺方便。

不過,講到發生什麼網路攻擊或資安事故時,有人說把自己有按照這份規範執行過,也許對主管機關(像那個處理資料外洩的監管單位)會比較好交代一點?雖然具體怎樣沒聽誰說得很清楚,反正多一道防線總是不錯。至於是不是每家公司都願意主動採用,看起來還要觀望一下,大概只有部分企業會先試試吧。

不過,講到發生什麼網路攻擊或資安事故時,有人說把自己有按照這份規範執行過,也許對主管機關(像那個處理資料外洩的監管單位)會比較好交代一點?雖然具體怎樣沒聽誰說得很清楚,反正多一道防線總是不錯。至於是不是每家公司都願意主動採用,看起來還要觀望一下,大概只有部分企業會先試試吧。

有些人最近似乎對英美剛談成的那個新貿易協議挺感興趣,反正新聞上是這麼說的。英國政府自己就特別強調,這份協議跟汽車、鋼鐵還有農業之類息息相關,好像大家都很期待以後會陸續多出不少國際合作。不過仔細想想,好幾個產業好像還沒完全被涵蓋到,官方也提過接下來會慢慢補上。

有件事我印象比較深,就是美國同意了,如果未來要再對某些產品加關稅——那種基於1960年代初哪條什麼貿易擴展法案裡面、專門審查進口貨品會不會影響國安的那些調查,美方承諾英國這邊可以算是優先考慮。當然啦,實際怎麼操作其實現在還沒完全搞清楚。

然後技術領域也被討論了一下,有點意思。看起來這次協議可能會順便推動兩邊在高科技上的合作,不只是什麼太空或航太——其實連生命科學、核融合、量子計算、生物科技都有機會涉及。我記得《衛報》之前報導時,那位駐美的大使彼得·曼德爾森還直接提了句:「未來幾個月內應該能談出一份技術夥伴關係」。但到底內容怎樣,也沒誰敢打包票。

就像那天techUK和資訊技術產業委員會發了聲明,他們好像覺得,眼前這個機會大概可以讓英美在全球科技規則上說話更有分量。他們用詞蠻積極——什麼「信任」、「開放」、「創新」又「安全」,總之聽起來就是希望能定義未來。不過究竟最後長什麼樣子,其實誰都只能猜一猜罷了。

有件事我印象比較深,就是美國同意了,如果未來要再對某些產品加關稅——那種基於1960年代初哪條什麼貿易擴展法案裡面、專門審查進口貨品會不會影響國安的那些調查,美方承諾英國這邊可以算是優先考慮。當然啦,實際怎麼操作其實現在還沒完全搞清楚。

然後技術領域也被討論了一下,有點意思。看起來這次協議可能會順便推動兩邊在高科技上的合作,不只是什麼太空或航太——其實連生命科學、核融合、量子計算、生物科技都有機會涉及。我記得《衛報》之前報導時,那位駐美的大使彼得·曼德爾森還直接提了句:「未來幾個月內應該能談出一份技術夥伴關係」。但到底內容怎樣,也沒誰敢打包票。

就像那天techUK和資訊技術產業委員會發了聲明,他們好像覺得,眼前這個機會大概可以讓英美在全球科技規則上說話更有分量。他們用詞蠻積極——什麼「信任」、「開放」、「創新」又「安全」,總之聽起來就是希望能定義未來。不過究竟最後長什麼樣子,其實誰都只能猜一猜罷了。

參考來源

陳怡樺:AI將帶來資安業大洗牌|黃仁勳提出「AI工廠」概念 ...

在這個AI與資安交織的關鍵時刻,企業與個人都必須重新思考數位安全策略。當北韓駭客透過俄羅斯發動攻擊、中國駭客鎖定台灣無人機製造商,地緣政治的 ...

來源: 資安趨勢部落格

全部

全部 資訊科技

資訊科技

相關討論